Die Bundeswehr ist gerade in den Schlagzeilen, weil ein Gespräch zwischen mehreren hochrangigen Teilnehmern über WebEx von russischen Teilnehmern mit verfolgt wurde.

Die Medien berichten dementsprechend auch darüber.

Das ganze dürfte jeden, der ein bißchen IT Erfahrung hat, seelische Schmerzen bereiten. Und bundesweit viele Tischkanten und Tastaturen durch Facepalms beschädigen.

Es liegt definitiv ein mehrfacher Fail vor, der nicht nur vor dem eigentlichen Vorfall begann, sondern danach noch weiterging:

Part 1: Verkacken durch die Wahl von WebEx

Part 2: Regelwidrig darüber Gespräche hoher Geheimhaltungssstufe führen, obwohl es nur für VS zugelassen ist.

Part 3: Die Gäste im Raum nicht kontrollieren, bevor losgeplappert wird

Part 4: In der Tagesschau wird von „Cyberattacke“ gesprochen (Aua, diese Schmerzen!)

Part 5a) Pressestatement des Ministeriums. Klar, sollte öffentlich sein… Wird als MP3 Datei verfasst. Und in der Presseseite des Bundesministeriums unter der URL veröffentlicht: https://www.bmvg.de/de/presse/statement-minister-zur-abgehoerten-luftwaffen-kommunikation-5751952

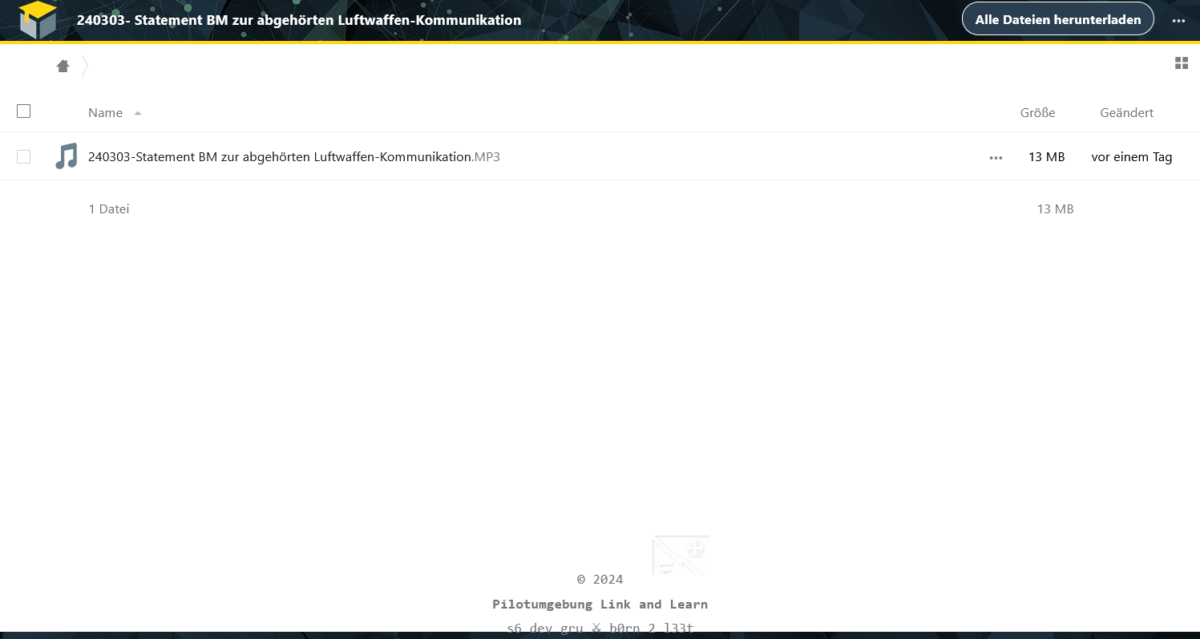

Part 5b) Diese MP3 wird auf einer Nextcloud-Installation unter der Bundeswehr-Domain abgelegt. Konkret auf der „Pilotumgebung Link and Learn“.

Part 5b) Mit einem Passwort 1234.

Es tut so weh…

Dass angeblich die Website des Bundesministeriums keine 13 MB große MP3 vorhalten kann und deswegen eine Testinstallation von Netxcloud bei der Bundeswehr genutzt werden soll… lässt fragen ob das ein praktischer Joke ist.

Auf alle Fälle zeigt das ganze: IT Security Awareness ist hier ein Fremdwort. Oder wird bewusst verkackeiert.